グラディスは会社の新しい従業員で、IT 部門が彼女のパソコンで作業を行う予定であることを通知する電子メールを受け取りました。彼女は IT チームに電話をかけるよう指示され、彼らがリモートアクセスを許可する方法を教えてくれることになっています。しかし、この IT チームは実際には Forela を攻撃しようとしているハッカーのグループです。

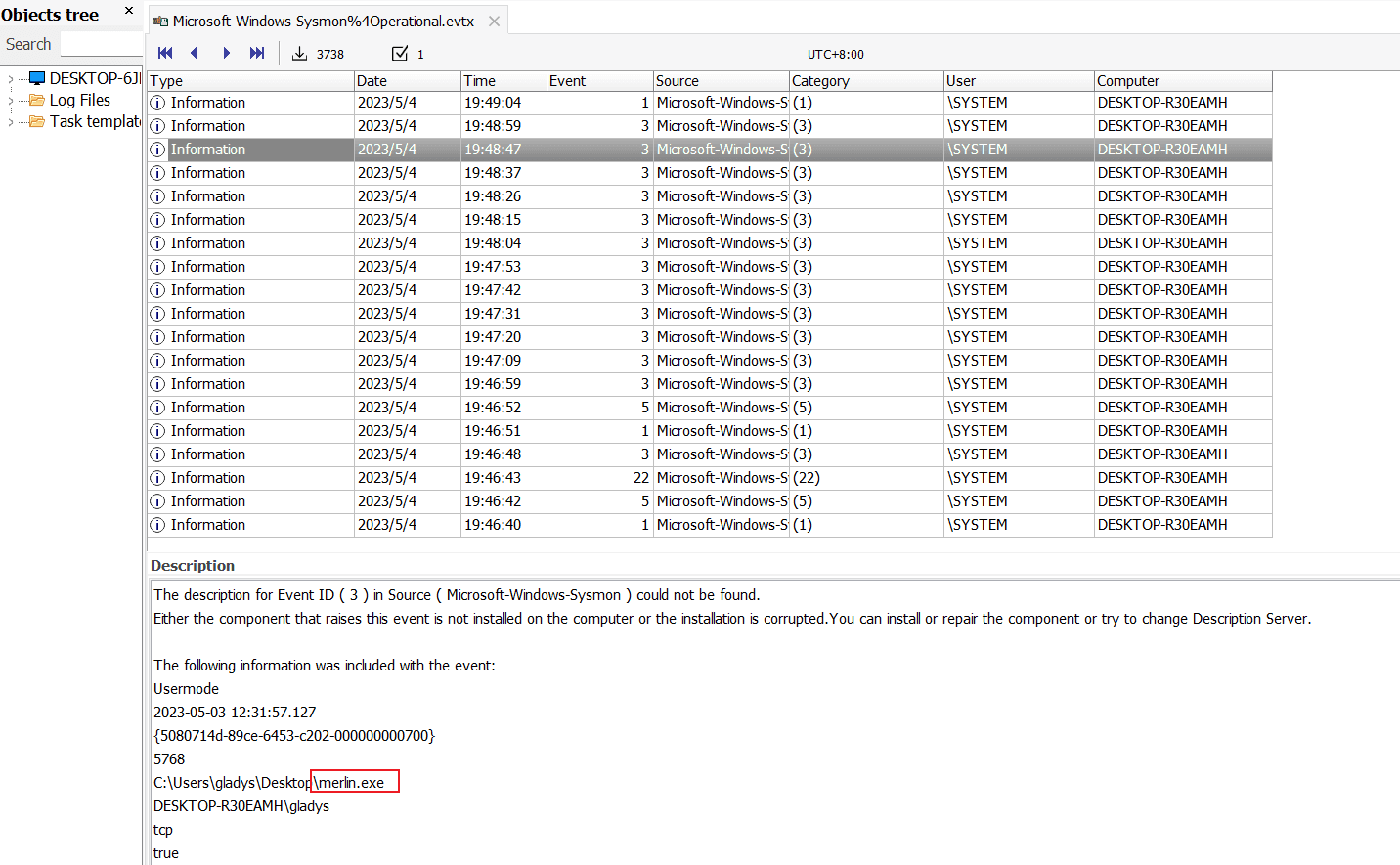

Task1 C2 プロキシの実行可能ファイルの名前は何ですか?

Microsoft-Windows-Sysmon%4Operational.evtx ログファイルを開きます。

Microsoft-Windows-Sysmon operational.evtxは、Windows Sysmon(システム監視)が生成するイベントログファイルで、システムのさまざまな活動やイベントを記録します。Sysmon は Sysinternals Suite の一部で、Windows のログ機能を強化し、詳細なイベント監視を提供して、セキュリティ分析やインシデント対応を支援します。

Sysmon は以下の種類のイベントを監視および記録できます:

- プロセスの作成:コマンドライン引数を含む新しいプロセスの作成を監視します。

- ネットワーク接続:出入りのネットワーク接続の情報を記録します。

- ファイル作成時間:ファイルの作成、変更、削除イベントを記録します。

- ドライバの読み込み:システムに読み込まれたドライバを監視します。

- ファイルハッシュ:後の分析のためにファイルのハッシュ値を記録します。

- レジストリ操作:レジストリの作成、変更、削除操作を監視します。

- 生のイベント記録:他の重要なシステムイベントを記録します。

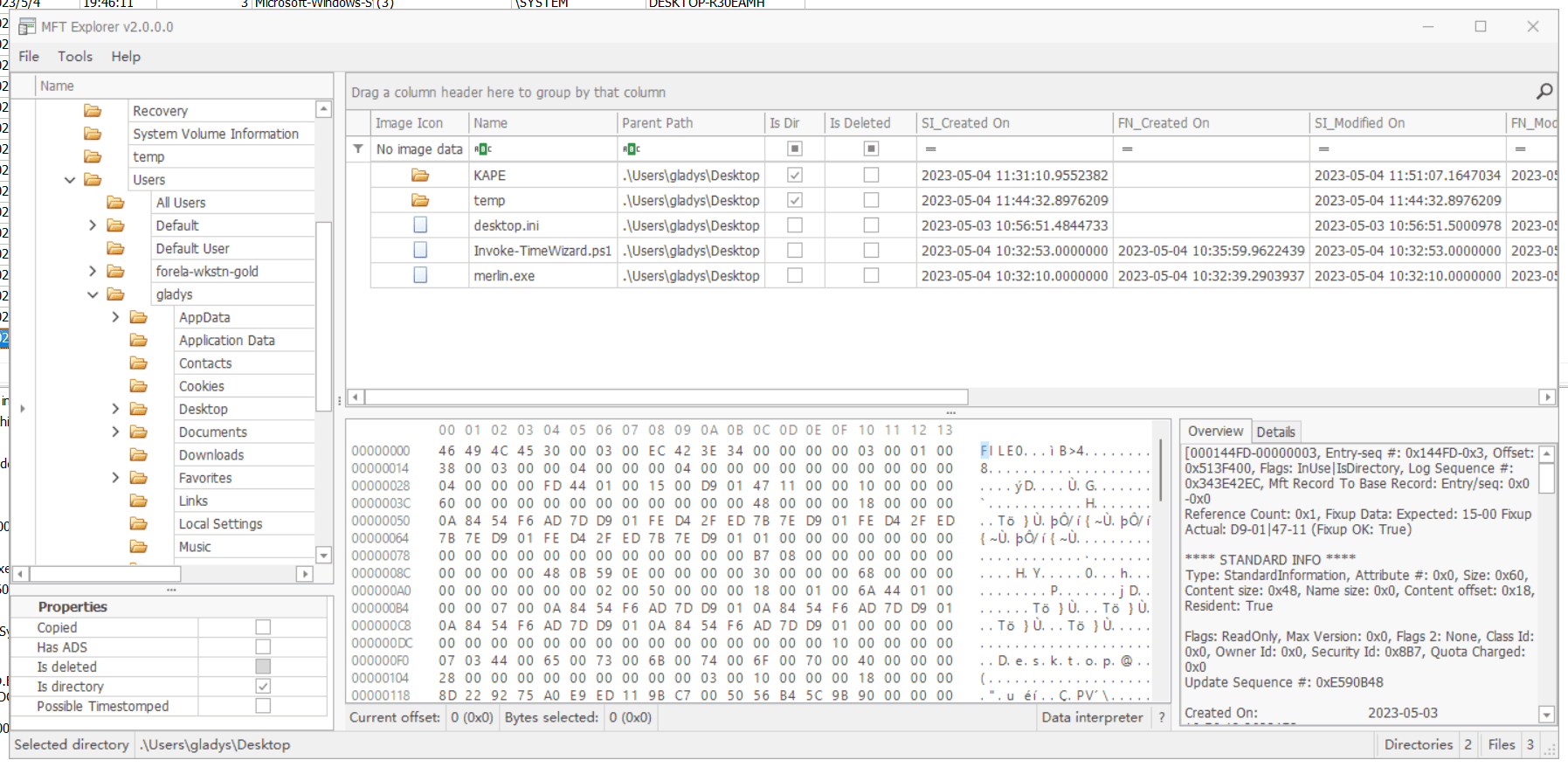

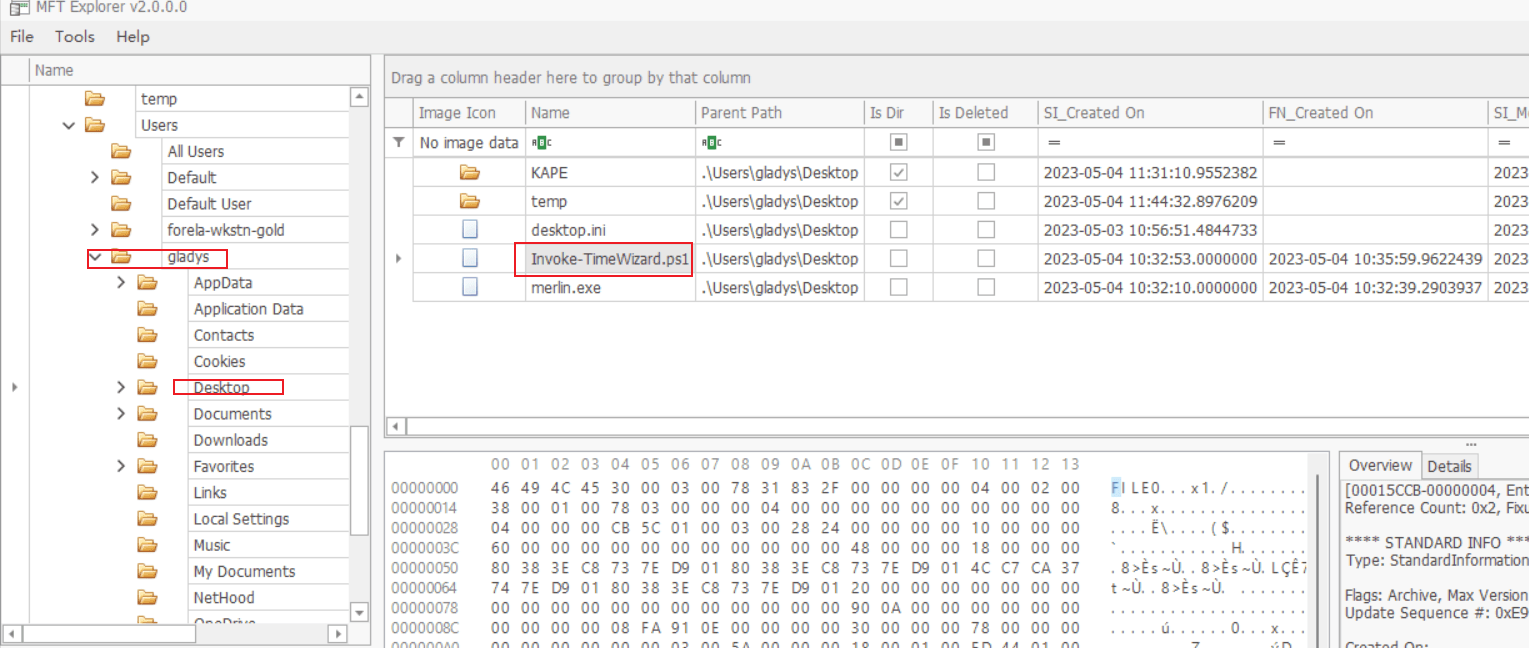

または MFT レコードを確認し、デスクトップ上でこのファイルを見ることができます。

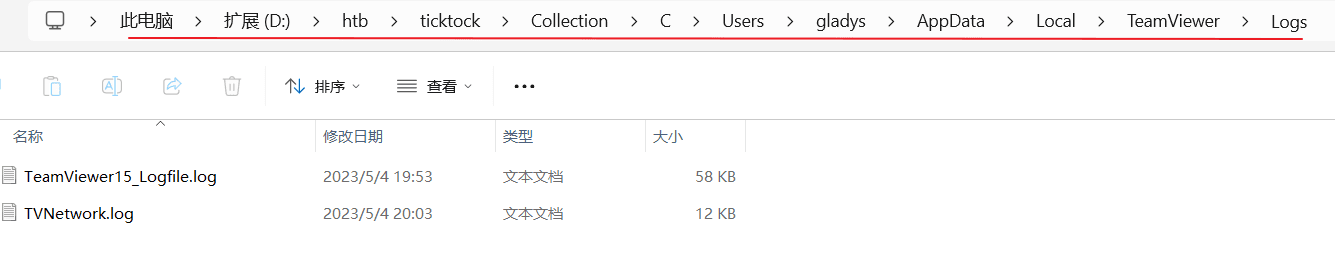

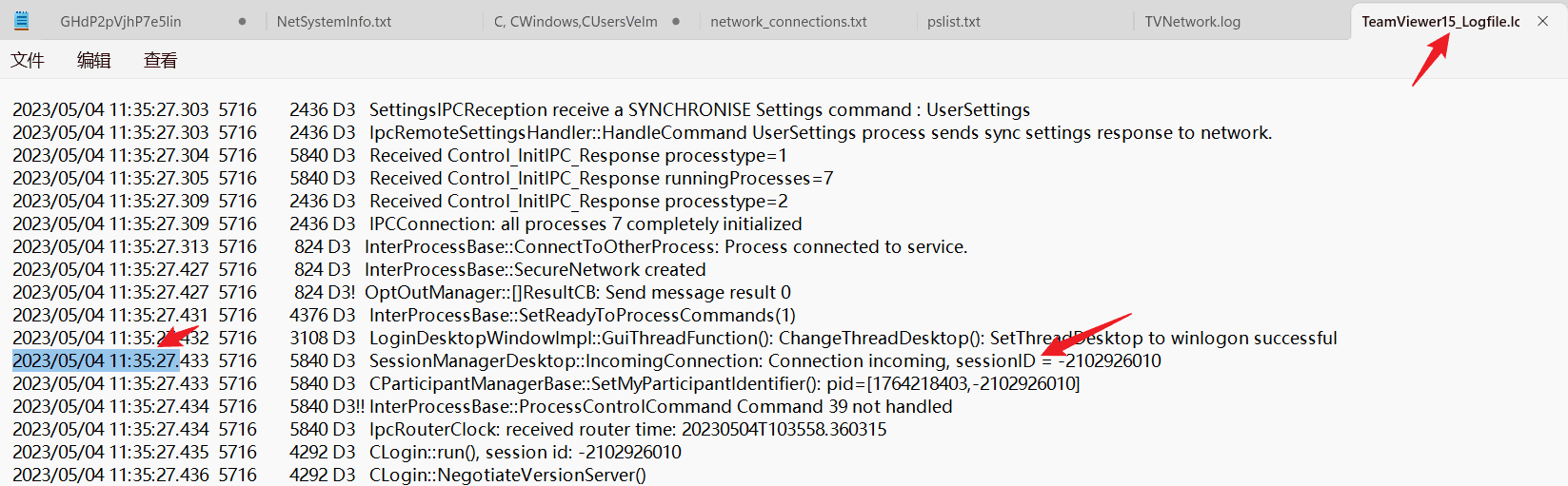

Task2 初期アクセス時のセッション ID は何ですか?

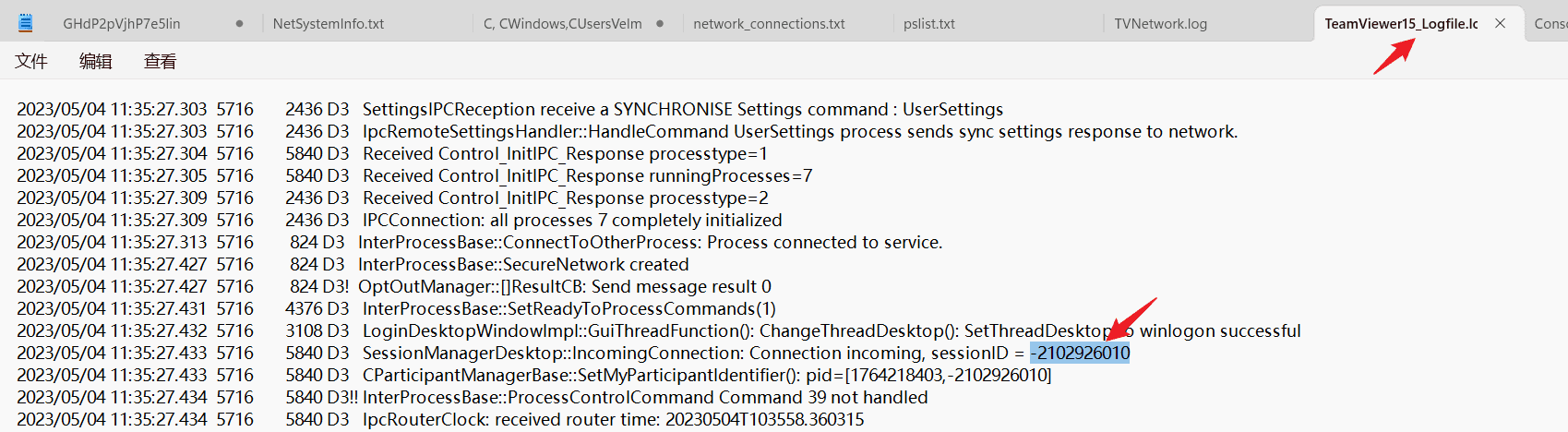

攻撃者は TeamViewer ソフトウェアを使用してリモートアクセスを行い、teamviewer のログを確認します。

ログパスは以下の通りです:

最初の時間に sessionID を見ることができます。

Task3 攻撃者が C: ドライブに Bitlocker パスワードを設定しようとした場合、パスワードは何ですか?

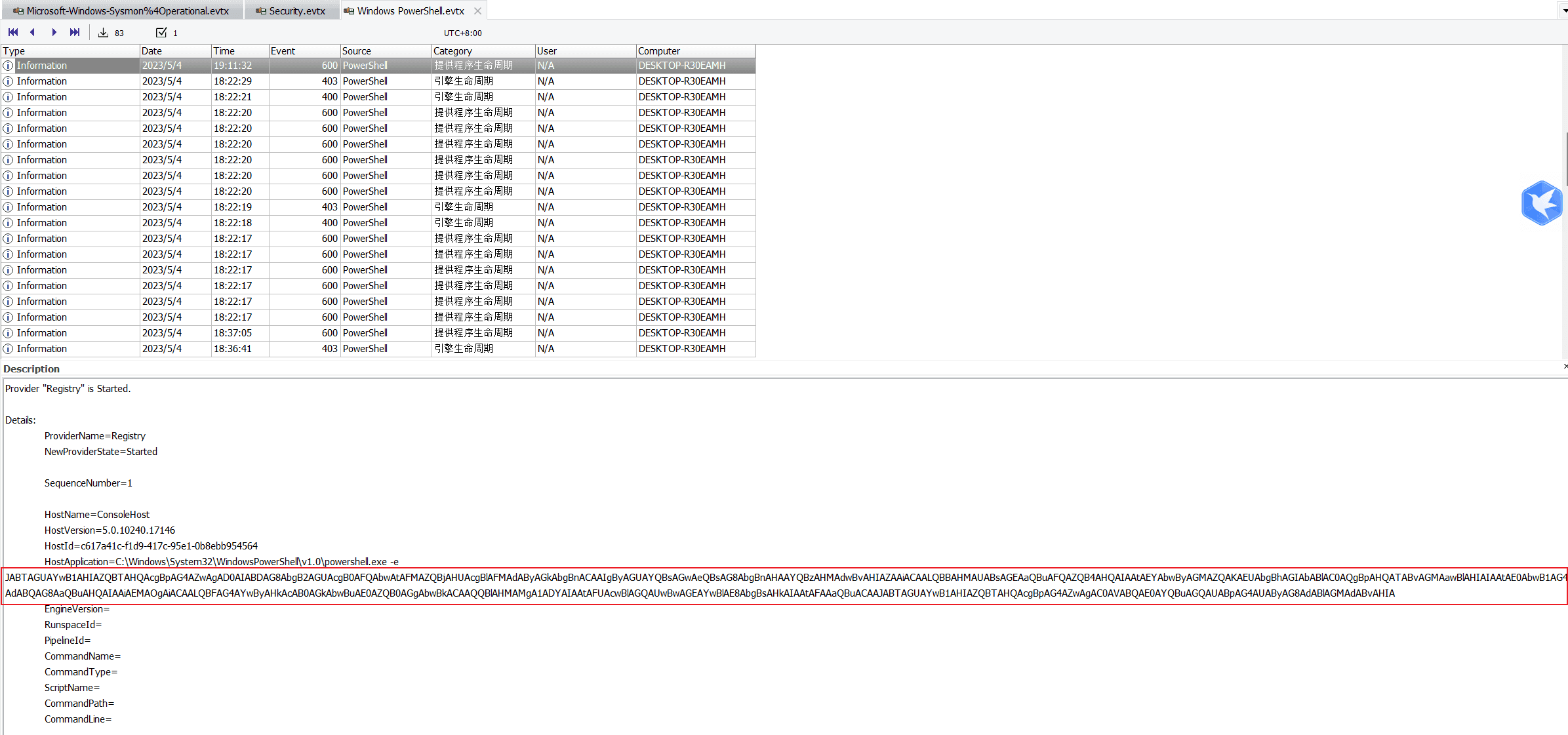

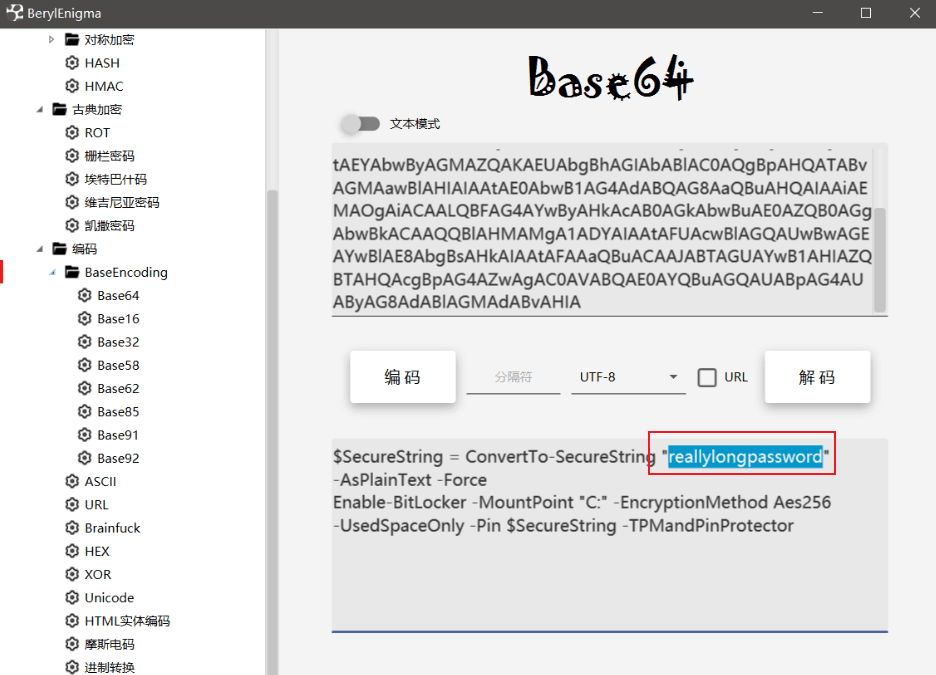

Windows PowerShell.evtx ログを確認します。

base64 デコードしてパスワードを取得します。

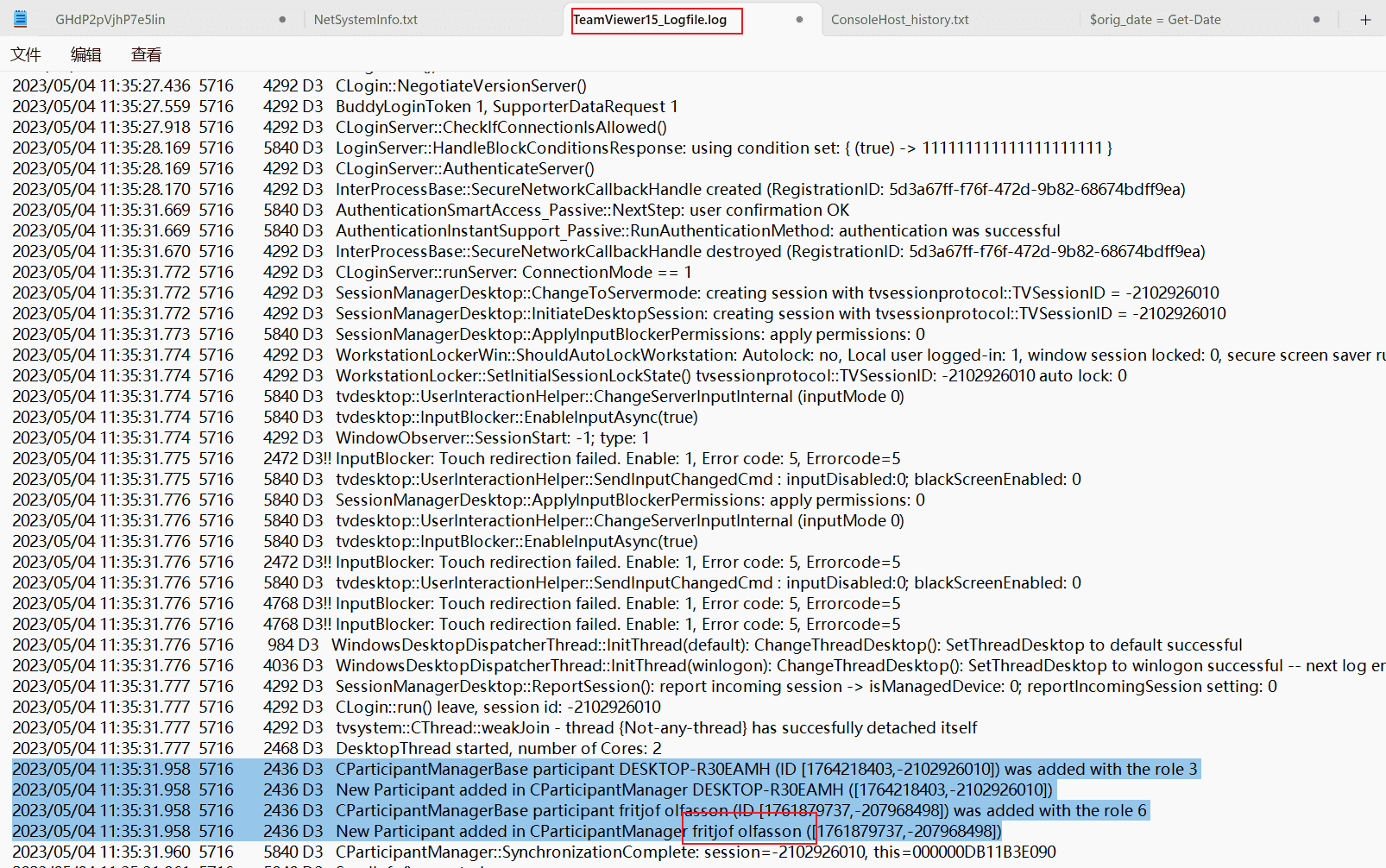

Task4 攻撃者が使用した名前は何ですか?

teamviewer のログを確認します。

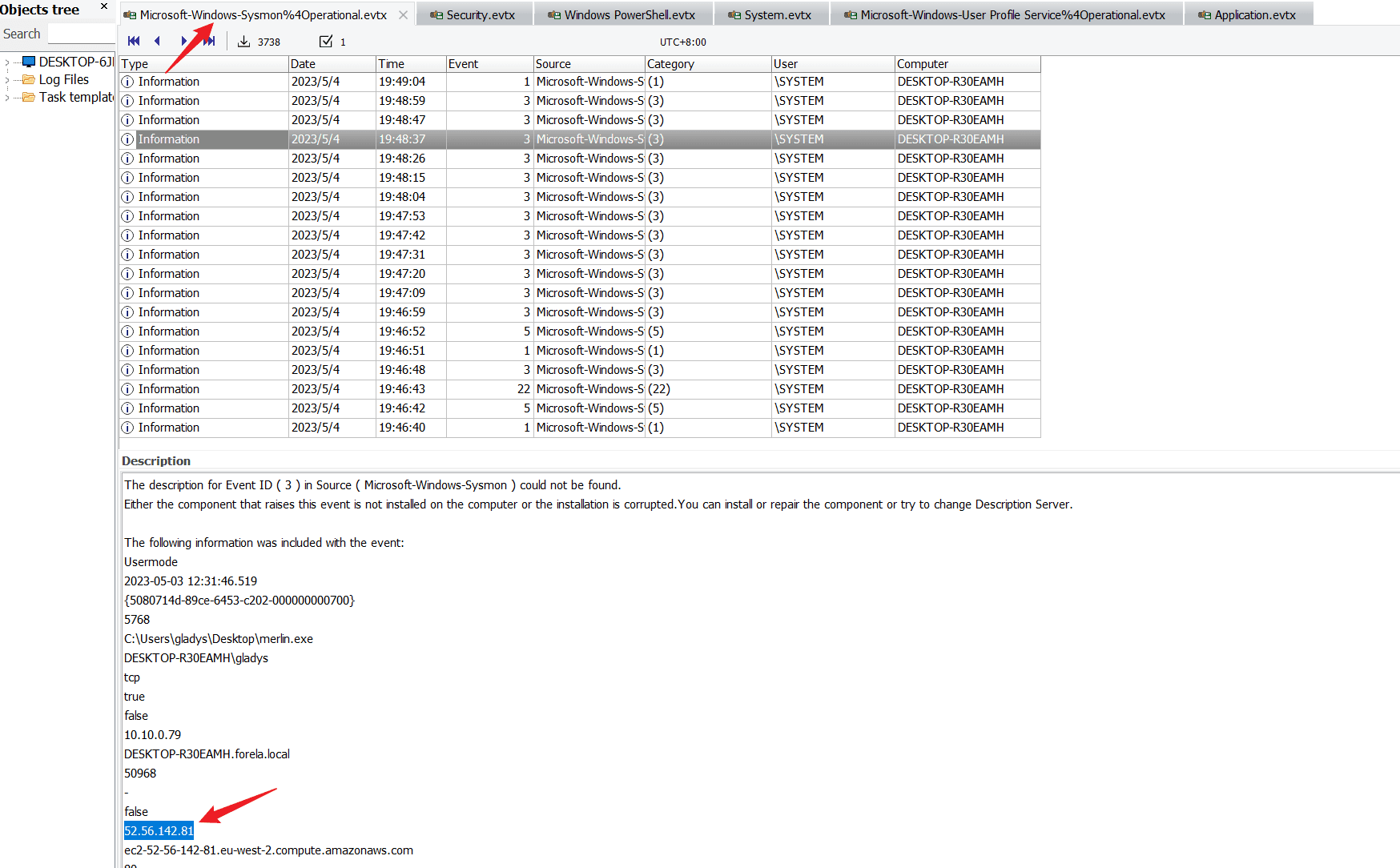

Task5 C2 が接続した IP アドレスはどれですか?

Microsoft-Windows-Sysmon%4Operational.evtx ログファイルを確認します。

52.56.142.81

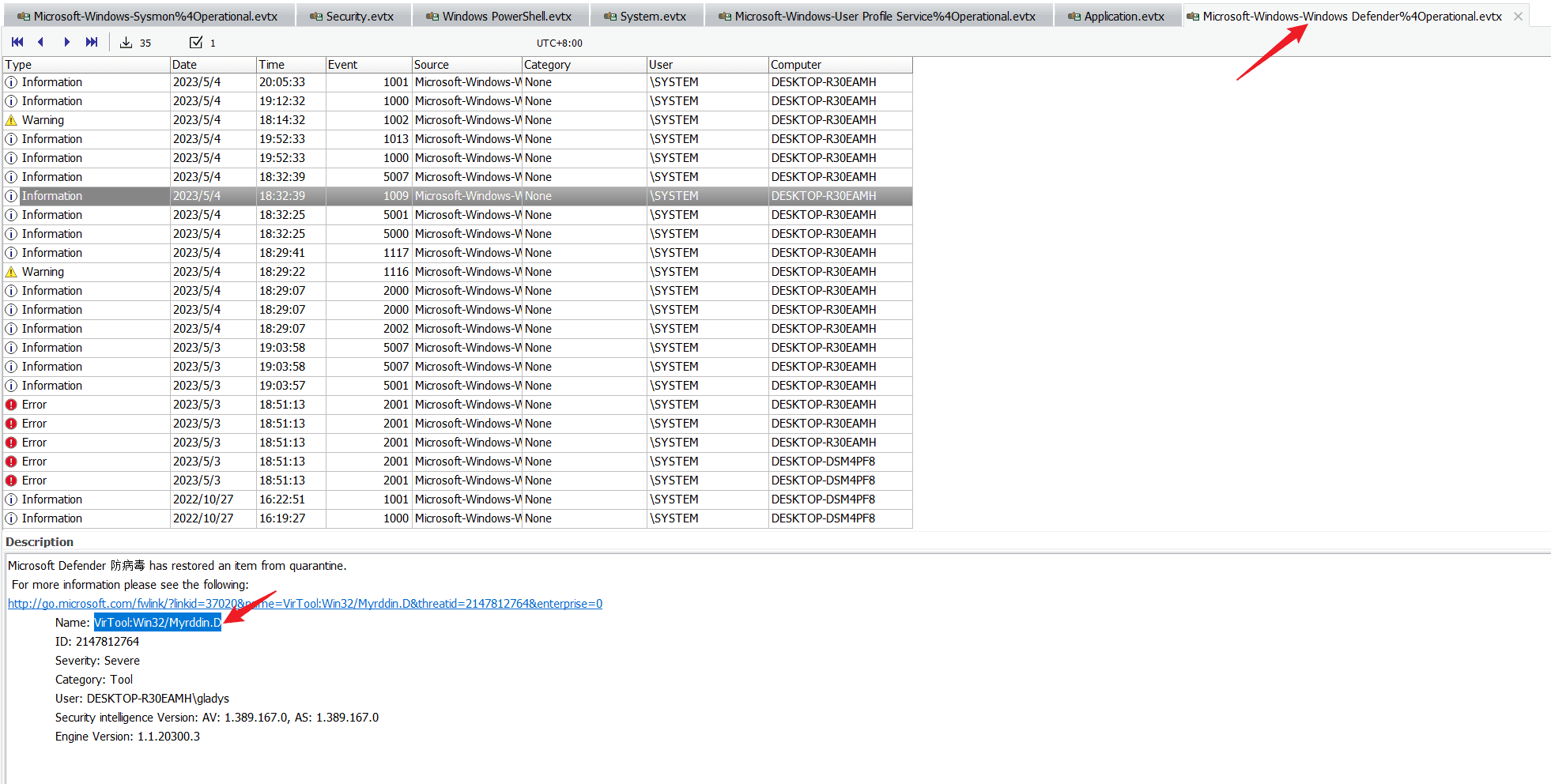

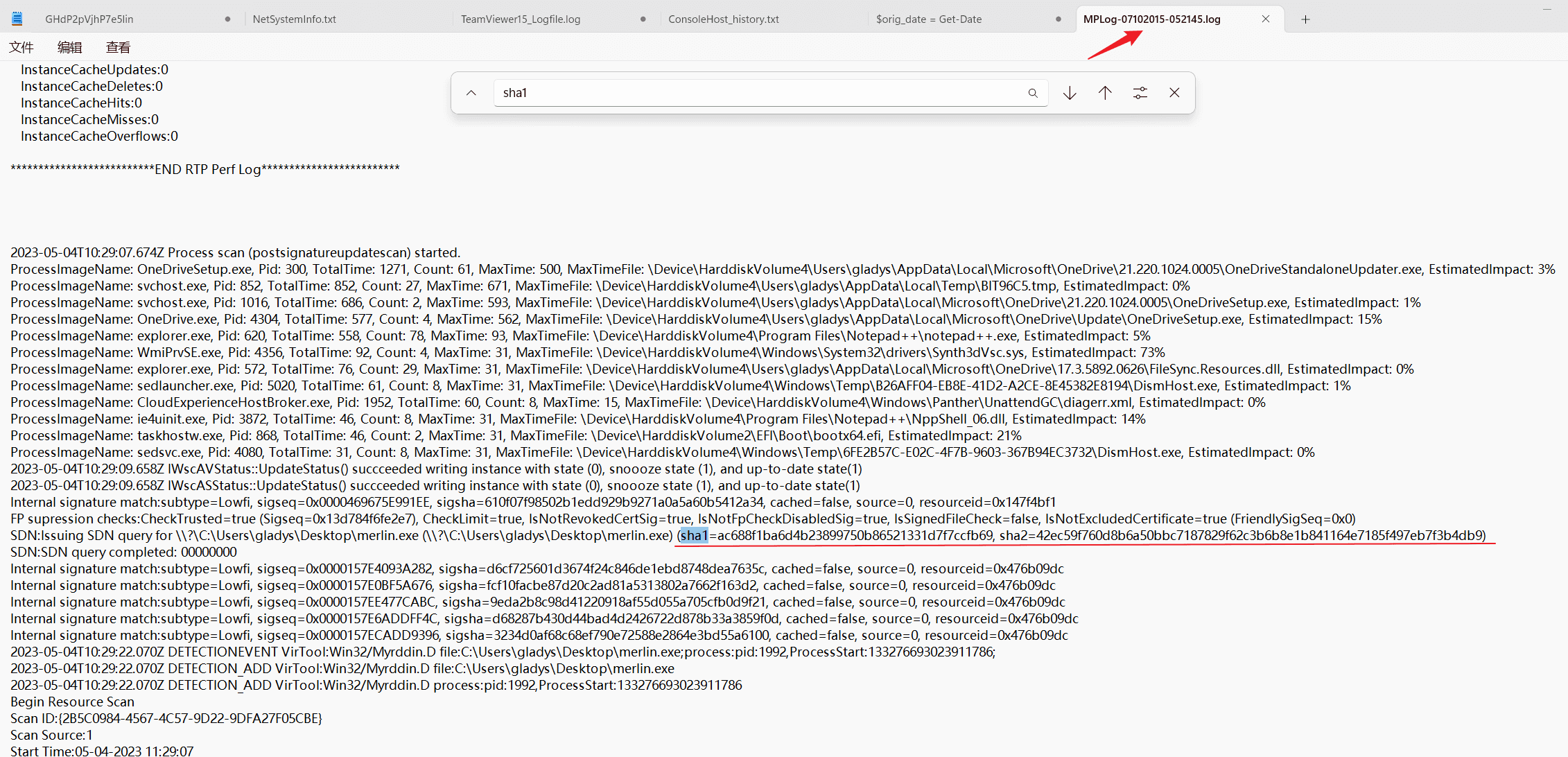

Task6 Windows Defender は C2 バイナリファイルにどのカテゴリを割り当てましたか?

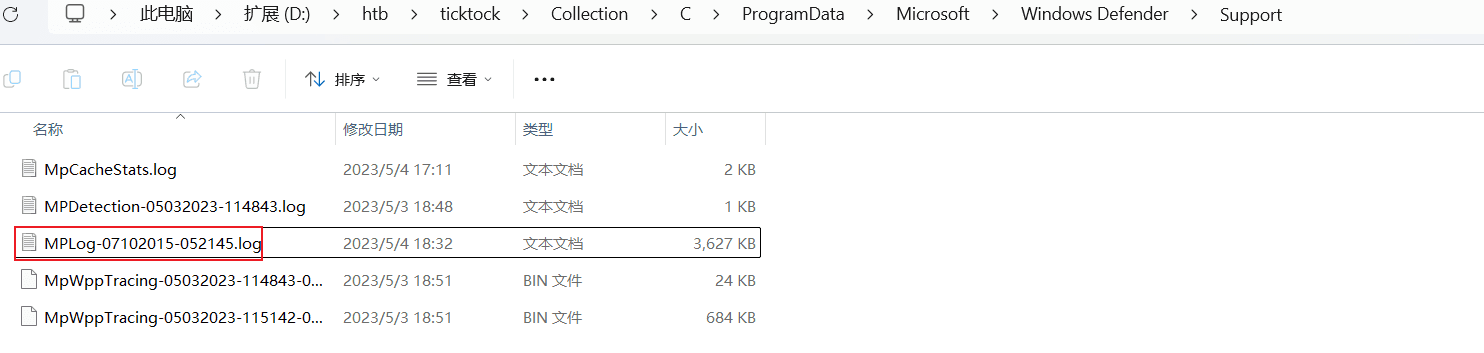

Windows Defender のログを確認します。

VirTool/Myrddin.D

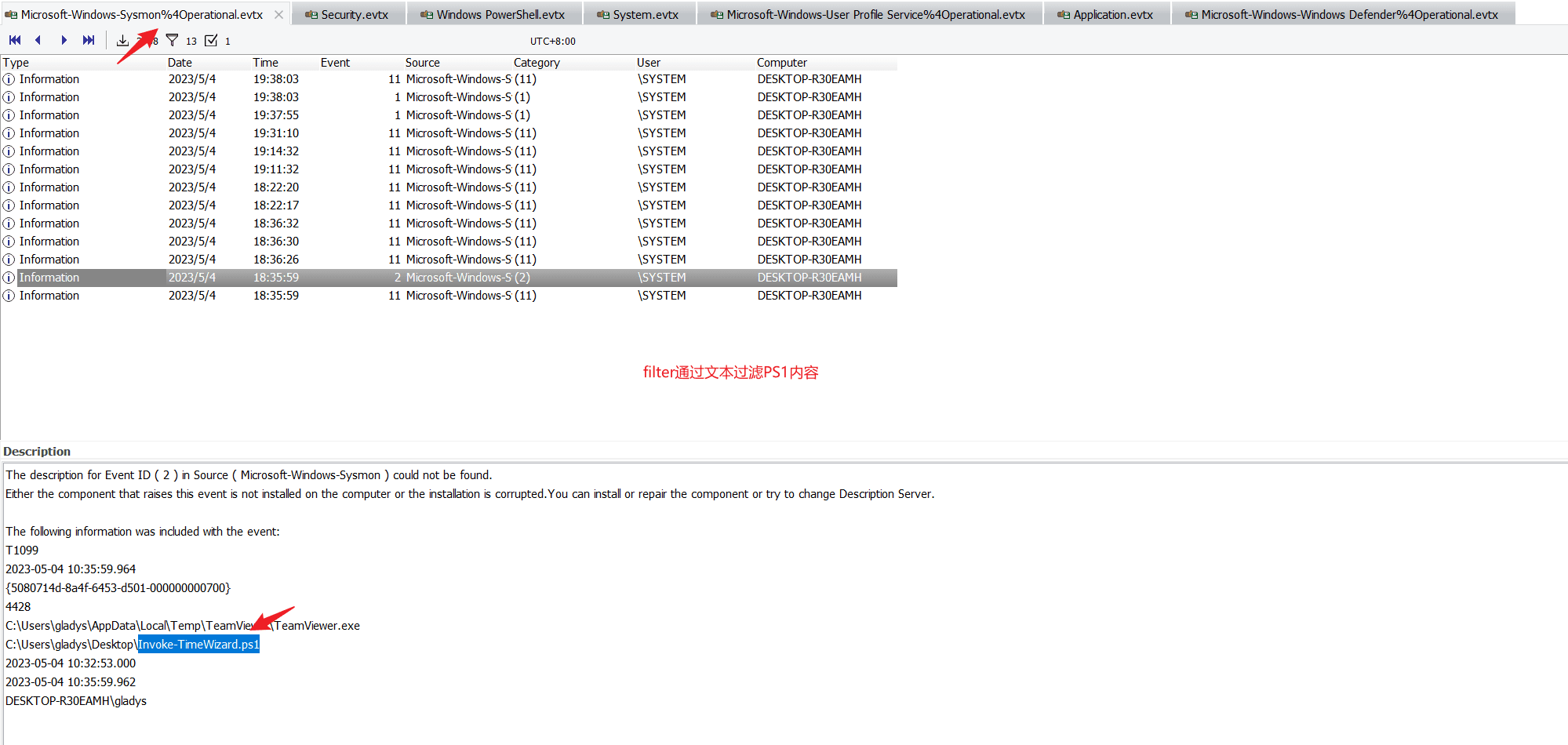

Task7 攻撃者が時間を操作するために使用した PowerShell スクリプトのファイル名は何ですか?

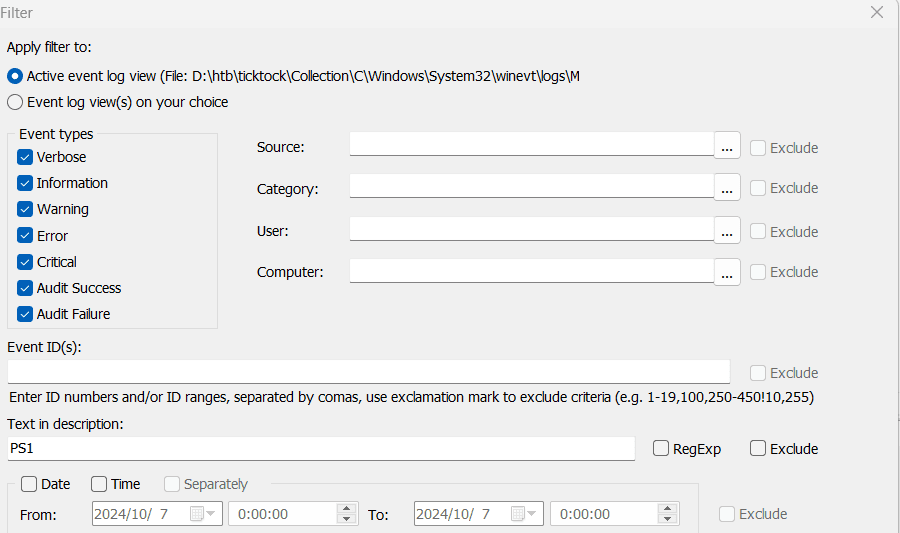

Microsoft-Windows-Sysmon%4Operational.evtx ログファイルを確認し、PS1 拡張子でフィルタリングします。

時間に関連するスクリプトを見ることができます。

または mft ファイルを分析し、デスクトップ上でも PS1 スクリプトを見つけることができます。

Invoke-TimeWizard.ps1

Task8 初期アクセス接続はいつ始まりましたか?

2023/05/04 11:35:27

Task9 悪意のあるバイナリファイルの SHA1 と SHA2 の合計は何ですか?

Windows Defender ディレクトリ内のログファイルを分析します。

sha1 を検索します。

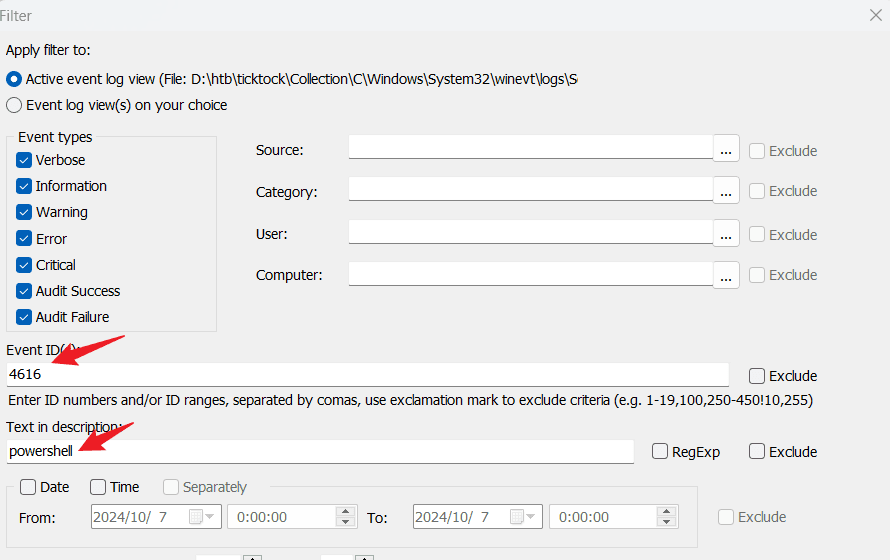

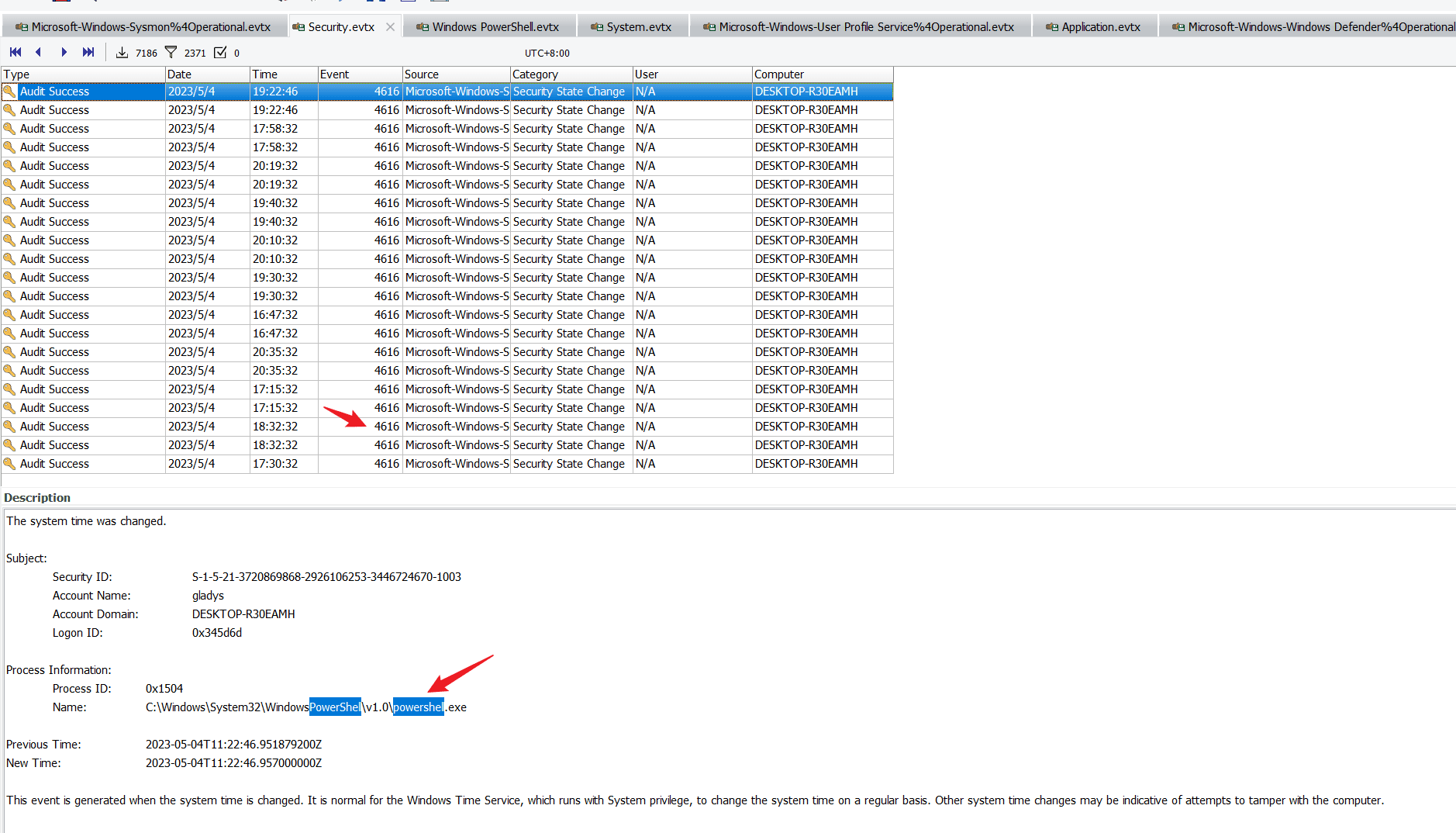

Task10 PowerShell スクリプトはマシンの時間を何回変更しましたか?

2371

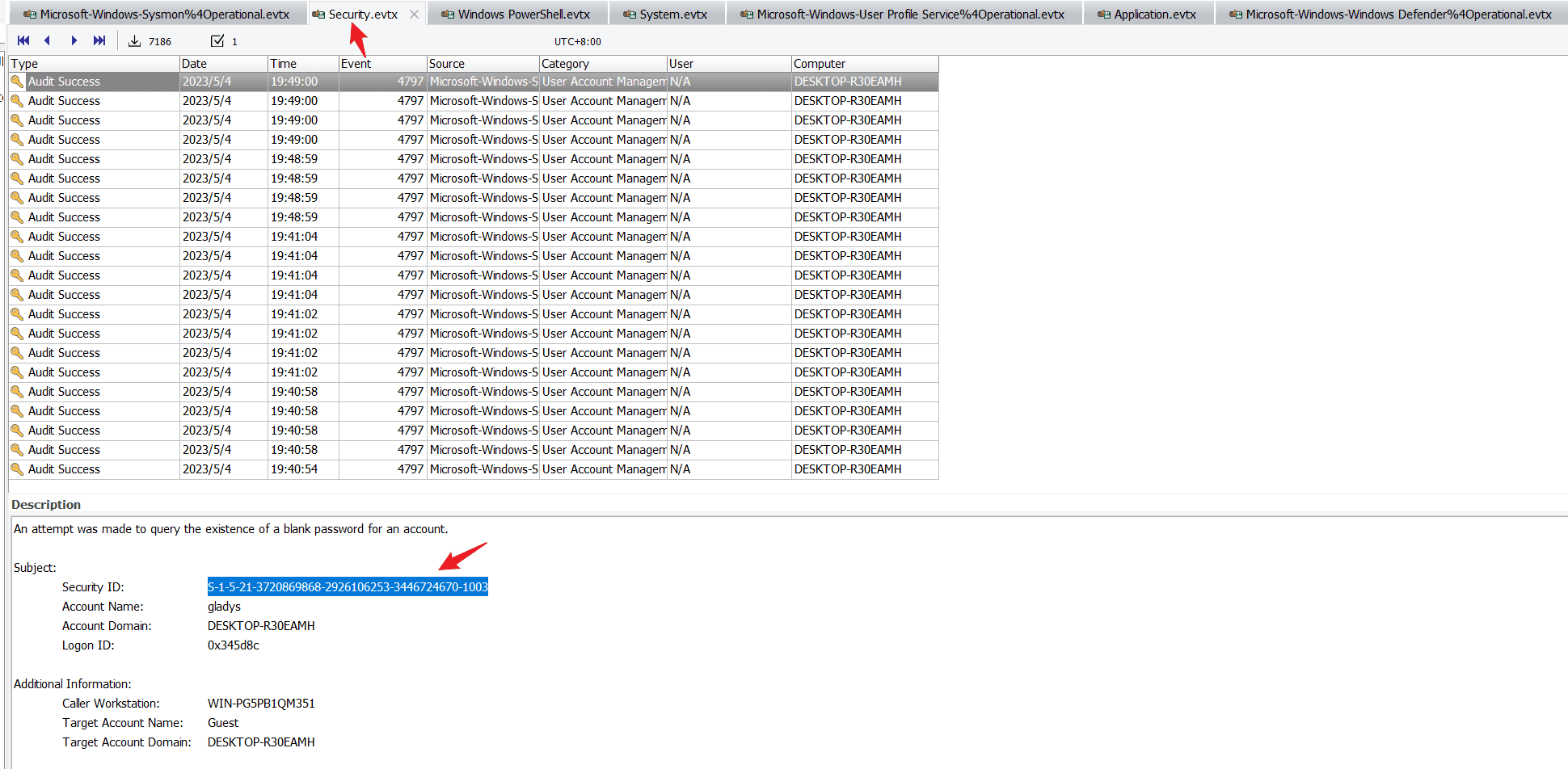

Task11 被害者のユーザー SID は何ですか?

security のログを確認すればわかります。

S-1-5-21-3720869868-2926106253-3446724670-1003